Yönetici kullanıcı veritabanları arasındaki ilişki çoğunlukla göz ardı edilir. Halbuki güvenlik bakımından bu veritabanlarının anlaşılması çok önemlidir.

Güvenlik (security) kullanıcılarla ilgili bir kavramdır. Kullanıcıların tanımları, hakları, izinleri hep güvenlik kavramı içine girer.

Güvenlik kullanıcılarla ilgili olduğu için güvenliğin ilk koşulu sistemden yararlanmak için kullanıcı bilgisinin girilmesinin zorunlu olmasıdır.

Windows 95-98-Me işletim sistemleri güvenli değildir, çünkü bu işletim sistemlerinde açılışta bir kullanıcı adı ve parolası sorulur ama Cancel (İptal) düğmesine basıp bir kullanıcı bilgisi belirtmeden sistemden yararlanmaya başlayabiliriz.

NT serisi işletim sistemlerindeyse (NT, 2000, XP, 2003, Vista, 2008, 7, 2012, 8, 10) açılıştaki ad-parola sorulan kısımda İptal düğmesine basarsınız sisteme giremezsiniz, dışarıda bırakılırsınız.

Yerel Kullanıcı Veritabanı

NT serisi işletim sistemlerinde bir ad ve parola belirtmek zorunluysa o zaman ad ve parolaların saklanacağı bir veritabanının bulunması gerekir. Bu yüzden, NT serisi işletim sistemlerinin hepsinde yerel bir kullanıcı veritabanı bulunur. Bu yerel kullanıcı veritabanının adı SAM’dir (Security Accounts Manager) ve aynı adlı bir dosyada tutulur. SAM dosyası \Windows\System32\Config klasöründe bulunur ve küçük bir dosyadır (200-300 KB arası).

Bu klasörde SAM dosyasının yanı sıra SAM.LOG1, SAM.LOG2 adında dosyalar da vardır. Bu dosyalar günlük dosyalarıdır.

SAM dosyasına doğrudan erişilemez; bu dosya sürekli kullanımda olduğu için silinemez, kopyalanamaz, adı değiştirilemez, vb. Yerel kullanıcı veritabanına erişilip işlem yapılacaksa Administrative Tools altındaki Computer Management konsolunu kullanmalıyız. Computer Management konsoluna, Server Manager’da Tools menüsünden de ulaşabiliriz.

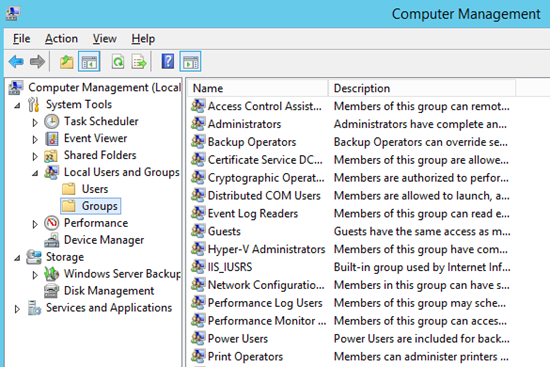

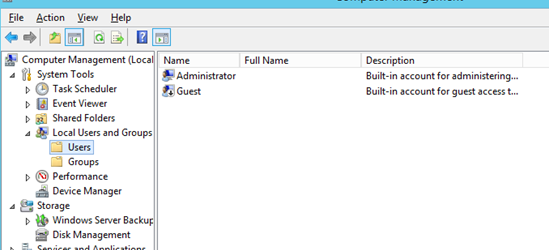

Computer Management konsolunda, System Tools başlığı altındaki Local Users and Groups bölümünde yerel kullanıcı veritabanını görebiliriz.

Resim 1: Yerel Kullanıcı Veritabanı

Konsolda, Users kabında “Administrator” adındaki kullanıcı gözümüze hemen çarpıyor. Her işletim sisteminde otomatik olarak yaratılan bir yönetici kullanıcı bulunur. Bu kullanıcı işletim sistemi üzerinde en yüksek yetkilere sahiptir. NT serisi işletim sistemlerinde yönetici kullanıcı Administrator’dır.

| İşletim Sistemi | Yönetici Kullanıcı |

| Windows serisi | Administrator |

| Novel Netware | Supervisor |

| UNIX-Linux | Root |

Tablo 1: İşletim sistemleri ve otomatik yaratılan yönetici kullanıcılar

Administrator kullanıcısı silinemez ama adı değiştirilebilir (değiştirilmesi önerilir).

Yerel kullanıcı veritabanında Administrator dışında tek bir kullanıcı var: Guest (Misafir). Bu kullanıcı bilgisayar üzerinde çok kısıtlı yetkilere sahiptir ve başlangıçta kullanılmaz (disabled) durumdadır.

Yerel kullanıcı veritabanında yeni kullanıcılar yaratabiliriz. Bunu yapmak için Users kabın asağ tıklayıp “New User” şıkkını seçeriz.

Yeni yarattığımız kullanıcı sıradan bir kullanıcıdır. Bu kullanıcı bilgisayarda oturum açabilir, bilgisayarda yüklü programları çalıştırabilir. Ama bundan başka çok az şey yapabilir. Örneğin, bilgisayarın saatini değiştiremez, hizmetleri durdurup başlatamaz, sabit diskte bölüm yaratamaz vb. Yani, yönetime ilişkin işleri yapamaz.

Eğer kullanıcının makinede yönetime ilişkin işleri yapmasını istiyorsak onu bir gruba üye yapmalıyız.

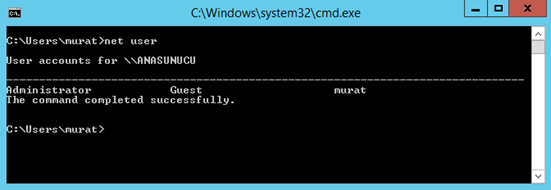

Windows kurulurken otomatik olarak oluşturulan grupları kullanabiliriz. Konsolda, Groups kabı altında hazırgelen çok sayıda grup bulunur.

Resim 2: Yerel Veritabanında Hazırgelen Gruplar

Yerel veritabanındaki en önemli grup Administrators (Yöneticiler) grubudur. Bu grup, bilgisayar üzerinde en üst yetkiye sahip kullanıcıları içerir. Şunu her zaman akılda tutmak gerekir: Bir bilgisayarda yönetim işlerini Administrators grubunun üyeleri yapar. Bu kural hiç değişmez.

Diğer gruplar da çeşitli ve özelleşmiş yetkilere sahiptir. Örneğin, Backup Operators grubu, makinedeki dosya ve klasörleri yedekleyebilir, yedekten dönebilir, Remote Desktop Users grubu makineye uzak masaüstü bağlantısı ile bağlanabilir. Ama bunlar hep kısıtlı yetkilerdir. Administrators grubu bu grupların yetkilerinin toplamı kadar yetkiye sahiptir.

İlkelerimiz

Windows ortamında bazı ilkelerimiz var:

1) Sistemden yararlanmak için bir kullanıcı kimliği belirtmeliyiz (ad-parola).

2) Kullanıcıların her biri için ayrı bir kullanıcı hesabı yaratmalıyız.

Birinci ilke güvenli bir işletim sisteminin baş gereksinimi.

İkinci ilkemizi açıklayalım.

Kullanıcılar hazırgelen hesapları kullanabilir; örneğin, bilgisayara Administrator kullanıcısı olarak oturum açabiliriz. Ama herkesin Administrator adıyla oturum açması işimizi zorlaştırır. Örneğin, adları Ali, Veli, Selami olan kullanıcılar hep Administrator adıyla oturum açıyorsa, Ali’ye ya da Veli’ye değil de Selami’ye özel bir izin vermek gerektiğinde bunu nasıl yapacağız? Ya da, bir dosyayı sileni bulmak istedik, bulduk da: Adı Administrator olan kullanıcı silmiş. İyi de, Administrator kim? Ali mi, Veli mi yoksa Selami mi?

Eğer NT serisi bir işletim sisteminden yararlanacaksak her kullanıcı için ayrı bir hesap açmalıyız. Bu da sorun değil: Yerel kullanıcı veritabanında Al, Veli, Selami gibi kullanıcılar yaratabiliriz. Yalnız bir sorunumuz var: Eğer ortamda 100 bilgisayar varsa ve kullanıcılar bu bilgisayarları kullanacaksa ne yapacağız? Her bilgisayarda her kullanıcı için hesap yaratmak olanaksıza yakın bir iş. 100 bilgisayarın her birinde 100 kullanıcıyı tanımlasak bu toplamda 10.000 hesap yapar. Bunların tanımlanması da, yönetilmesi de zordur.

O zaman bize başka bir çözüm gerekiyor. Kullanıcı hesaplarının yerel değil de merkezi bir veritabanında tutulduğu bir çözüm. Bu çözüm de etki alanı (domain).

Net User Komutu

Kullanıcı veritabanına grafik ortamdan, Computer Management konsolundan ekleme yapabiliyoruz. Komut satırından da, Net User komutu ile veritabanına erişebiliriz.

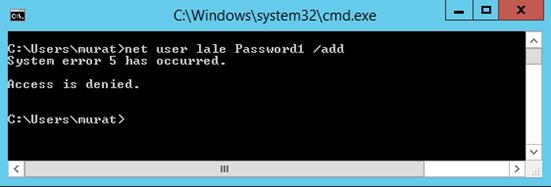

Komut satırında “Net User” komutunu verdiğimizde, kullanıcı veritabanındaki hesapları görürüz.

Resim 3: Net user komutu ile kullanıcıların listelenmesi

Kullanıcıları listelemenin ötesine geçip yeni kullanıcılar da yaratabiliriz. Bunun için Net User ifadesinden sonra yeni kullanıcının adını, parolasını ve /add parametresin eklemek gerekir.

Resim 4: Yeni kullanıcı yaratmak istediğimizde hata alıyoruz.

Komutu, Administrators grubuna üye Murat adındaki kullanıcı verdi ama yetkisiz olduğuna ilişkin bir hata aldı. Komut doğruydu halbuki.

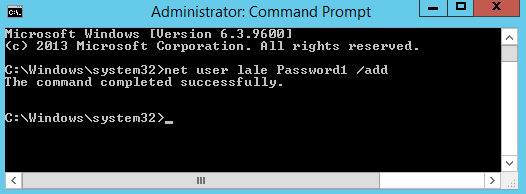

Eğer komut satırını “run as administrator” şıkkıyla açarsak bu hatadan kurtuluruz.

Resim 5: Aynı kullanıcı komut satırını Run as administrator şeklinde açarsa komut başarılı oluyor ve lale adında bir kullanıcı yaratılıyor.

Etki Alanı Kavramı

Yerel kullanıcı veritabanı, adı üzerinde, yereldir; bulunduğu makinede geçerlidir. Ortamda çok sayıda kullanıcı ve çok sayıda bilgisayar varsa kullanıcıları yerel veritabanlarında tanımlamak mümkün olmayacaktır.

Yerel kullanıcı veritabanlarında işlem yapmanın sonu olmadığı için etki alanı (domain ) kurarız. Etki alanlarında merkezi bir veritabanı bulunur. Kullanıcı hesapları bu veritabanında tanımlanır. Kullanıcılar bu hesapları ile etki alanındaki her makineden oturum açabilir. Böylece kullanıcıları her makinede ayrı ayrı tanımlamak gerekmez.

Orman, Ağaç ve Etki Alanı Kavramları

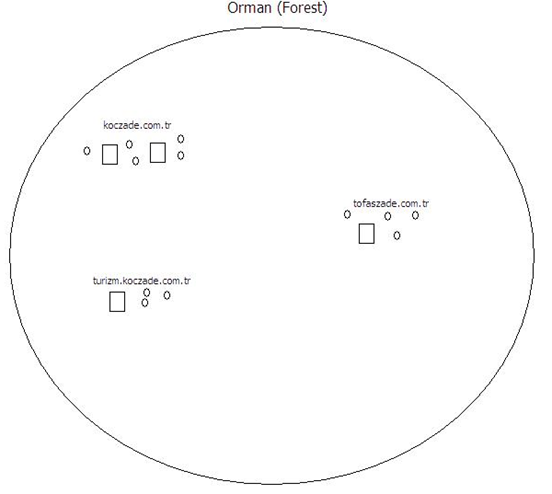

Windows 2000 ile birlikte orman, ağaç gibi yeni kavramlarla tanıştık. Bu kavramları anlamak için aşağıdaki şekle bakalım:

Resim 6: Orman yapısı

Bu yapıda büyük bir şirketler topluluğunu görüyoruz. Toplulukta üç adet şirket bulunuyor. Şirketlerin her biri için de ayrı bir etki alanı oluşturulmuş. Bu büyük yapıya orman (forest) diyoruz.

Ormanda ağaçlar bulunur. Şekilde de iki ağaç var. Üç adet etki alanı varken niçin yalnızca iki adet ağaç olduğunu sorabilirsiniz. Sorunun yanıtı etki alanlarının adlarında yatıyor.

Aynı ağaç içindeki etki alanlarının adları yanaşık bir ad uzayı (contigous namespace) oluşturur. Şekle baktığımızda turizm.koczade.com.tr etki alanının ad bakımından bağımsız olmadığını, bu adın koczade.com.tr adına “turizm” ifadesinin yanaştırılmasıyla oluştuğunu görüyoruz. Bu yüzden koczade.com.tr ve turizm.koczade.com.tr etki alanları aynı ağaçta bulunmaktadır. Tofaszade.com.tr adı ise böyle bir ilişkiye sahip değildir. Bu yüzden tofaszade.com.tr etki alanı aynı ormanda ama farklı bir ağaçtadır.

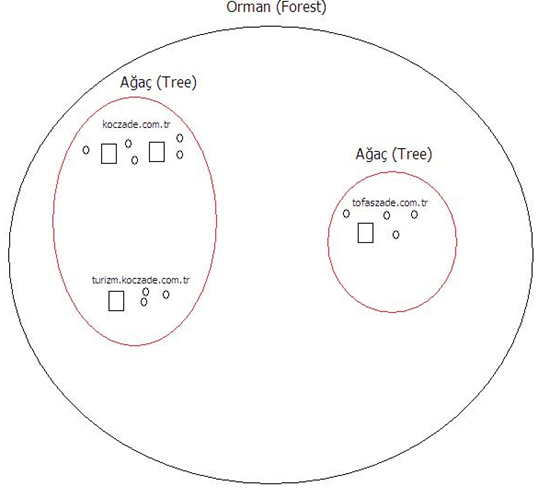

Resim 7: Orman içinde ağaç yapıları

Etki alanının adı vardır ama orman ve ağaçın adı yoktur. Yine de onlara başvurmak gerektiğinde ağaca, içinde ilk oluşturulan etki alanının adıyla başvurulur. Orman da benzer şekilde, içinde yaratılan ilk etki alanı ile adlandırılır. Dolayısıyla şekildeki orman koczade.com.tr ormanıdır ve bu ormanda koczade.com.tr ile tofaszade.com.tr adında iki ağaç bulunmaktadır.

Koczade.com.tr ağacındaki etki alanları arasında ana-yavru ilişkisi de vardır. Koczade.com.tr ana (parent) etki alanı, turizm.koczade.com.tr etki alanı ise yavru (child) etki alanıdır.

Ana ve yavru etki alanları arasında büyük bir bağımlılık ilişkisi yoktur. Örneğin, koczade.com.tr etki alanının yöneticileri turizm.koczade.com.tr etki alanını yönetemez.

Bir şeye daha dikkat etmek gerekir: İster ana, ister yavru etki alanı olsun etki alanları ayrı ayrı yapılardır; ormandaki etki alanları az sayıda şeyi paylaşır.

Her etki alanında en az bir etki alanı denetleyicisi (Domain Controller-DC) bulunur. Birden fazla olabilmesinin nedeni hem yük paylaşımı yapılması, hem de bir DC’nin arızalanması durumunda diğerinin etki alanını ayakta tutabilmesidir.

Dolayısıyla bir etki alanı denetleyicisi kurarken bize çeşitli seçenekler sunulacak: Yeni bir ormandaki ilk etki alanını mı oluşturacağız, var olan bir etki alanında yeni bir ağaç mı oluşturacağız, var olan bir ağaçta bir yavru etki alanı mı oluşturacağız, yoksa var olan bir etki alanına ek bir DC mi kuracağız.

İşe başladığımızda genelde ortada bir orman yapısı olmadığı için ilk DC kuruluşuyla birlikte bir etki alanı, bir ağaç ve bir orman yaratılır.

Etki Alanı Denetleyicisi Kuruluşu Sırasında Yerel Kullanıcı Veritabanı

Bir Windows sunucu makinesi DC yapılırken bir etki alanı veritabanı da oluşturulur. O aşamadan sonra o makinede asli olan etki alanı veritabanıdır.

Peki, DC olan makinedeki yerel kullanıcı veritabanına ne olur?

DC kuruluşu sırasında, yerel kullanıcı veritabanındaki hesaplar etki alanı veritabanına taşınır. Yerel kullanıcı veritabanı yeniden oluşturulur ve o veritabanında yeni bir Administrator kullanıcısı yaratılır. DC kuruluşu sırasında belirlediğimiz Directory Services Restore Mode Password işte bu yeni Administrator kullanıcısının parolasıdır.

DC kuruluşu bittikten sonra artık Computer Management konsolunda Local Users and Groups düğümü görüntülenmez. Ama bu, yerel kullanıcı veritabanının silinmiş olduğu anlamına da gelmez. Yalnızca, normal çalışma sırasında, DC’de bulunan yerel kullanıcı veritabanına erişilemez.

Peki, normalde erişilemeyen bir veritabanını tutmanın ne yararı vardır?

DC’deki yerel kullanıcı veritabanına, ondaki Administrator kullanıcısına bir yerde gereksinimimiz olacaktır: Active Directory veritabanını içeren System State yedeğininin dönüşü işleminde.

DC’de System State yedeği aldığımızda, DC’de bulunan Active Directory veritabanını ve grup ilkelerini de yedekleriz.

Yedekleme online olur; yani, Active Directory yedeğini alırken DC çalışmaya, online kalmaya devam eder.

Ama AD veritabanının yedekten dönüşü online olamamaktadır; yedekten dönmek için AD hizmetlerinin susturulması gerekir. AD hizmetleri susarsa AD veritabanına da erişemeyiz.

Bu nedenle, AD veritabanını yedekten döneceğimiz zaman AD veritababındaki kullanıcılar ile sisteme giriş yapamayız. O esnada bize kalan tek veritabanı yerel kullanıcı veritabanı olacaktır.

AD veritabanını yedekten dönmek için makine yeniden başlatılır, başlama sırasında F8 tuşuna basılır, karşımıza çıkan şıklardan Active Directory Restore Mode şıkkı seçilir.

Bu modda AD hizmetleri çalışmaz, makineye yerel kullanıcı veritabanındaki Administrator olarak oturum açarız ve yedekten dönme işlemini başlatırız.

Bu yüzden, DC kuruluşu sırasında belirlediğimiz AD Restore Mode parolası önemlidir. Unutursak AD veritabanını yedekten dönemeyiz.

Ama çok da dert değil. Unutma durumunda, NTDSUTIL ortamı içindeki Set DSRM Password komutuyla, yerel Administrator parolasını sıfırlayabiliriz.

Etki Alanı Veritabanı

DC kuruluşu tamamlandıktan sonra \Windows\NTDS klasörüne bakarsak orada etki alanı veritabanını görebiliriz. Bu klasördeki Ntds.dit dosyası etki alanı veritabanını içerir. Bu dosya daha başlangıçta 18 MB civarındadır. Halbuki yerel kullanıcı veritabanı, SAM, 200-300 KB arasındaydı. Bu büyüklük farkı, etki alanında çok daha fazla şey yapabileceğimizin bir göstergesidir.

Etki Alanı Ortamında Yönetici Grupları

Yerel kullanıcı veritabanında genel olarak yalnızca Administrators grubu ile ilgileniyoruz. Anımsayacağınız gibi, bir makinenin yerel kullanıcı veritabanındaki Administrators grubu o makine üzerinde en yüksek yetkilere sahip kullanıcıları içeriyordu.

AD Users and Computers konsoluna baktığımızda ise çok sayıda yönetici grubu görüyoruz. Bunların en önemlilerini açıklayalım.

1) Administrators: Etki alanındaki DC’ler üzerinde yetkili kullanıcıları içerir. Bu kullanıcılar DC’ler üzerinde her şeyi yapabilir ama etki alanındaki sıradan makineler üzerinde yetkili değildir. Sıradan makinelerde saati bile değiştiremezler.

2) Domain Admins: Etki alanı çapında, tüm makineler üzerinde yetkili kullanıcıları içerir.

3) Enterprise Admins: Orman çapında bazı özel işlemleri yapmaya yetkili kullanıcıları içerir (ormana yeni etki alanı eklemek, etki alanı çıkarmak, etki alanlarının adlarını değiştirmek gibi).

4) Schema Admins: Active Directory’nin şemasını (schema) değiştirmeye yetkili kullanıcıları içerir. Her directory sisteminin bir planı-şeması vardır. Şema, directory’de tanımlanabilecek nesneleri, nesnelerin bilgilerini belirler. Örneğin, Kemal diye bir kullanıcı yaratabiliyoruz çünkü şemada kullanıcı (user) şeklinde bir nesne tanımlamış durumda. Ankarafaks adında bir faks makinesi yaratamayız çünkü AD’nin şemasında faks makinesi tanımlı değil. Kemal kullanıcısı için ad, parola vb. tanımlayabiliyoruz ama Kemal’in Sigorta Sicil Numarası’nı tanımlayamıyoruz çünkü şemada kullanıcı tanımında böyle bir alan yok.

Active Directory’nin şeması genişletilebilir bir şemadır. Örneğin, şemaya ek yapıp faks makinesi diye bir nesne türü, kullanıcılar için Sigorta Sicil Numarası şeklinde bir alan tanımlayabiliriz. Bu türlü değişiklikleri Schema Admins grubunun üyeleri yapabilir.

Burada bir benzetme yapalım. Etki alanı devlete benzer. DC ise devletin başkentine. Etki alanındaki üye makineler devletteki diğer şehirlere benzer.

Benzetmemizi sürdürürsek Administrators grubu başkentin valisine benzer. Örneğin, başkentimiz Ankara’nın valisi Ankara çapında en yüksek memurdur, memurların ödüllendirilmesi, cezalandırılması gibi işler ondan sorulur ama Ankara’nın valisi hemen yakındaki Kırıkkale’de bulunan en basit memura bile karışamaz. Kırıkkale’deki memur Kırıkkale’nin valisine bağlıdır.

Domain Admins grubu Bakanlar Kurulu ve Başbakan’a benzer. Bakanlar Kurulu ve Başbakan Türkiye’de her şehirde yetkilidir; kararlar alır, memurları görevlendirir, cezalandırır vb.

Enterprise Admins grubu Avrupa Birliği’ndeki Avrupa Birliği Komisyonu’na benzer. AB çapındaki önemli kararları onlar alır; ülkelerin üyelik isteklerini ve işlemlerini yürütür, AB çapında ekonomik kararlar alır (örneğin, ülkelerdeki enflasyonun yüzde 3’ü geçmemesi gibi). Ama AB Komisyonu üyeleri genel kararları aldıktan sonra her devlete tek tek karışmaz. Örneğin, AB çapında enflasyon yüzde 3’ü geçmemelidir şeklinde bir karar alındıktan sonra bunun nasıl başarılacağı her ülkenin kendi bakanlar kurulunun sorunudur.

Schema Admins Avrupa Birliği’nin anayasasını hazırlayan kişilere benzer. Bunlar herhangi bir devletin ya da AB’nin bütünün yöneticileri değildir; onlar özel bir işi, AB’nin şemasını yapmaya-değiştirmeye yetkili kişilerdir.

Kemal’i Domain Admins grubuna üye yaparsak onu DC’ler ve diğer makineler üzerinde yetkili yapmış oluruz.

Burada ilginç bir şeyi belirtmeliyiz. Administrators grubu DC’ler üzerinde her türlü yetkiye sahiptir demiştik. Yetkili oldukları şeyler arasında AD veritabanı da var. Bunun sonucunda, Administrators grubunun üyeleri kendilerini Domain Admins grubuna ya da başka gruplara üye yapabilir!

Bu pek görülen bir şey değildir. Bilgisayarda genel kural, daha alt yetkilere sahip kullanıcıların kendilerini daha üst yetkili yapmasının mümkün olmamasıdır. Ama AD’de Administrators grubu bu kuralı bozuyor ve kendisini daha yetkili gruplara üye yapabiliyor. Gerçek hayata ilişkin benzetmemiz burada duruyor: Ankara’nın valisi kendisini Bakanlar Kurulu’na üye yapamaz.

Son bir şey daha var: Enterprise Admins grubunun üyeleri, ormandaki tüm etki alanlarında, Administrators grubunun üyesidir. Yani, Enterprise Admins grubu ormandaki her etki alanındaki tüm DC’leri yönetebilir.

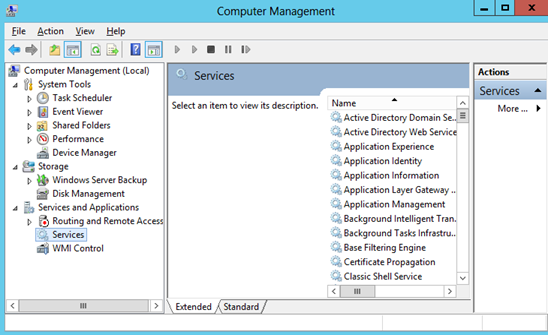

Merkezi Yönetim

Etki alanı yapısı bize ortak bir kullanıcı veritabanı sağladığı gibi merkezi yönetim olanağı da sağlar. Domain Admins grubunun üyeleri etki alanındaki tüm makineleri yakından ya da uzaktan yönetebilir. Bunu görmek için Administrative Tools altından Computer Management konsolunu açalım.

Resim 8: Computer Management konsolu

Şekilde Computer Management konsolu üzerinde bulunduğumuz makineye bağlanmış olarak görünüyor. Konsolda Computer Management ifadesinin sağındaki “(local)” bilgisi bunu gösteriyor. Buradan makine üzerindeki hemen her şeyi yönetebiliriz; hizmetleri durdurup başlatabiliriz, olay günlüklerine bakabiliriz, disk işlemleri yapabiliriz vb.

Bu konsoldan etki alanındaki başka makinelere bağlanıp onları da yönetebiliriz. Bunu yapmak için konsolda Computer Management ifadesine sağ tıklayıp çıkan menüden “Connect to another computer…” şıkkını seçeriz. Sonra da çıkan “Select Computer” iletişim kutusunda yazarak ya da göz atarak istediğimiz bilgisayarı seçip onu yönetebiliriz. Server Manager konsolunda da Action menüsünden “Connect o Another Computer” şıkkı ile başka bir makineye bağlanıp onu yönetebiliriz.

Computer Management konsoluna AD Users and Computers konsolu içinden de ulaşabiliriz. Bu konsolda herhangi bir makineye sağ tıklayıp çıkan menüden “Manage” şıkkını seçtiğimizde Computer Management konsolu ile o makineyi yönetmeye başlarız.

Domain Admins grubu etki alanındaki her makineyi uzaktan ya da yakından yönetebilir. Bu amaçla Computer Management ya da Server Management gibi yönetim konsolları ya da grup ilkeleri gibi araçları kullanırız.

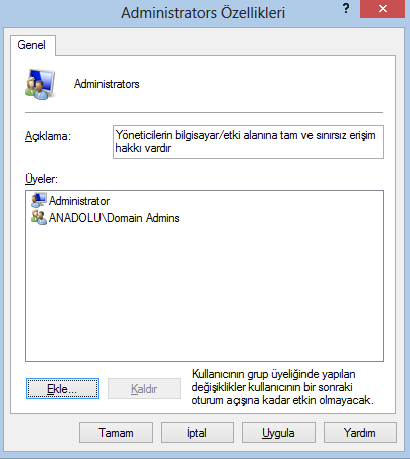

Merkezi Yönetimin Alt Yapısı

NT serisi bir makine, bir etki alanına üye yapıldığında etki alanın “Domain Admins” grubu, makinenin”Administrators” grubuna üye yapılır. Bu sayede Domains admins grubunun üyeleri makineyi yönetme yetkisine sahip olurlar.

Resim 9: Etki alanındaki bir makinenin yerel kullanıcı veritabanı

Özerk Bilgisayarlar

Domains Admins grubu yerel veritabanındaki Administrators grubundan çıkartılırsa Domain Admins grubunun üyeleri o bilgisayar üzerinde yönetim işlemleri yapamaz. Bu, makinenin etki alanından çıkması anlamına gelmez. Makine halen etki alanının nimetlerinden yararlanır; örneğin etki alanının kullanıcıları bu makinede oturum açabilir, grup ilkeleri bu makineye uygulanmaya devam eder. Ama etki alanının yöneticileri bu makineyi uzaktan ya da yakından yönetemez. Bu durum İspanya’daki Bask bölgesine benzer: Bask bölgesinin özerk bir yönetimi vardır. İspanya’nın bakanlar kurulu Bask’ı yönetemez ama bu durum Bask’ın İspanya’dan çıktığı anlamına da gelmez.

Peki, yerel administrators grubunun üyeleri Resim 9’daki gibiyse, Domain Admins grubunu yerel Administrators grubundan kim çıkartabilir?

Bu sorunun yanıtı için yukarıda yer verdiğimiz cümlelere baş vuracağız:

Şunu her zaman akılda tutmak gerekir: Bir bilgisayarda yönetim işlerini Administrators grubunun üyeleri yapar. Bu kural hiç değişmez.

Dolayısıyla, şu anda Administrators grubuna üye olanlar bu çıkartma işlemini yapabilir. Örneğin, Domain Admins grubunun üyeleri, bu makinedeki Administrators grubundan Domain Admins’i çıkartabilir, yani bindikleri dalı kesmiş gibi olurlar. O aşamadan itibaren, Domain Admins grubu o makineyi uzaktan ya da yakından yönetemez.

İspanya’da da böyle olmuştu: Bask bölgesine özerkliği verenler İspanya’nın merkezi yöneticileriydi.

Peki, yerel Administrators grubundan Domain Admins rubunu çıkarttık. Şu anda yalnızca yerel Administrator bu grubun üyesi durumunda. Sonra da pişman olduk, Domain Admins’i tekrar eklemek istiyoruz. Bunu kim yapabilir?

Bu soruya çoğunlukla Domain Admins grubunun üyeleri diye yanıt verilir.

Hata edilir.

Ne demiştik? Yönetim işlerini yalnızca Administrators grubunun üyeleri yapabilir. O zaman, yerel Administrators grubuna Domain Admins’i de şu anda yalnızca yerel Administrator yapabilir çünkü yalnızca o Administrators grubunun kullanıcısıdır.

Yerel Administrator’ın da bir sorunu var: Etki alanı veritabanı üzerinde hiçbir yetkisi yok. Etki alanı veritabanının üyelerini bile listeleyemez.

Bu nedenle, yerel Administrator etki alanındaki kullanıcıları listeleyip içinden Domain Admins’i seçmek istediğinde bunu yapamayacak. DC ona etki alanındaki kullanıcıları listeleyebilen bir kullanıcının bilgisini (ad-parola) soracak. Buraya gireceğimiz kullanıcının etki alanında yönetici olmasına gerek yok. Etki alanındaki en basit kullanıcı bile kullanıcı ve grupları listeleme yetkisine sahiptir. Bu nedenle, yerel Administrator’dan sorulduğunda herhangi bir etki alanı kullanıcısının bilgisi girilebilir.

Makinelerin yerel Administrators grubuna ekleme de yapabiliriz. Örneğin, kullanıcının gerek duyduğu bir program yönetici yetkileriyle çalıştırılmayı istiyorsa, etki alanındaki kullanıcıyı (genelde sıradan bir kullanıcıdır), o makinenin yerel Administrators grubuna üye yapabiliriz. Bunu yaptığımızda kullanıcı yalnızca o makine üzerinde en yüksek yetkilere sahip olur.

Etki Alanındaki Administrators ve Domain Admins Grupları

Domain Admins grubunu anlatırken bu grubun etki alanındaki DCleri VE sıradan makineleri yönetme yetkisine sahip olduğunu söylemiştik.

Domain Admins grubunun sıradan makineleri nasıl yönetebildiğini anladık: Sıradan makinelerin yerel Administrators grubuna Domains Admins grubu eklendiği için onlar sıradan makineleri yönetebilir.

Peki, Domain Admins grubunun DCleri yönetmesinin altında da aynı şey yatıyor olabilir mi?

Evet, durum tam da bu: Domain Admins grubu, etki alanındaki Administrators grubuna da üye yapılır. Bu nedenle DCleri de yönetebilirler.

Nasıl sıradan makinelerin Administrators grubundan Domain Admins grubunu çıkartabiliyorsak, etki alanındaki Administrators grubundan da Domain Admins’i çıkartabiliriz. Bunu neden yaptığımızı sorabilirsiniz.

Türkiye’deki büyük kuruluşlardan birisinde yapılan tam da bu olmuş: Etki alanındaki Administrators grubundan Domain Admins’i çıkarmışlar.

Bu şekilde, Domain Admins grubuna üye teknisyenler, etki alanındaki tüm sıradan makineleri yönetebilirken DClere dokunamaz duruma gelmişler. Güzel bir çözüm olmuş.

DClerde Net User Komutu

DC olmayan makinelerde Net user komutu, o makinenin yerel kullanıcı veritabanındaki kullanıcıları listeler.

DClerde bu komutu verdiğimizdeyse etki alanı kullanıcıları listelenir.

Ek DClerin Yerel Kullanıcı Veritabanı

Windows işletim sistemi genel olarak veri kaybına neden olmaz. Veri kutsaldır ve korunur.

Bu durumun ilginç istisnalarından birisi, etki alanındaki ek DClerin yerel kullanıcı veritabanıdır.

Bir makine DC yapılırken onun yerel kullanıcı veritabanındaki kullanıcılar etki alanı veritabanına taşınır demiştik. Ne yazık ki bu durum yalnızca etki alanındaki ilk DC için geçerlidir. Etki alanına sonradan DC olarak eklenen makinelerde, bu işlem sırasında, yerel kullanıcı veritabanlarının içeriği yok edilir; içindeki kullanıcılar ve gruplar etki alanı veritabanına taşınmaz.

Çok eğitici bir yazı olmuş Murat Hocam. Ellerinize sağlık.