Arkadaşlar merhaba

Bu makalemin konusu Dynamic Access Control (DAC).Biraz uzun bir makale olacağını tahmin ediyorum çünkü anlatılması gerekenler çok fazla.Konfigürasyonda uzun olduğu için karışık gelebilir fakat mantığı oturtulduğunda o kadar da zorlanmayacağınızı düşünüyorum ayrıca bir o kadar da zevkli bir yapı olduğunu düşünüyorum.

Dynamic Access Control, veri güvenliğinin sağlanması, kullanıcı denetimi ve kullanıcı hatalarına karşı önlem alma amaçlı, MS Server ailesiyle beraber gelen özelliklede Server 2012 ailesiyle iyice gelişen önemli bir özelliktir. Hatalı silinen dosyalara, verinin güvenliğine ve dışarı taşıma gibi olumsuz durumlara karşı bu yapı kullanılır.

İşlemler sırasında Kerberos ve KDC ile ilgili işlemler yapacağız. Kerberos userlar ile ilgili claim’leri ve attribute’leri user’ın ticket’larına logon sırasında koyuyor.Dolayısıyla işlemlerimiz sırasında logon/logoff işlemini sık sık kullanacağız.

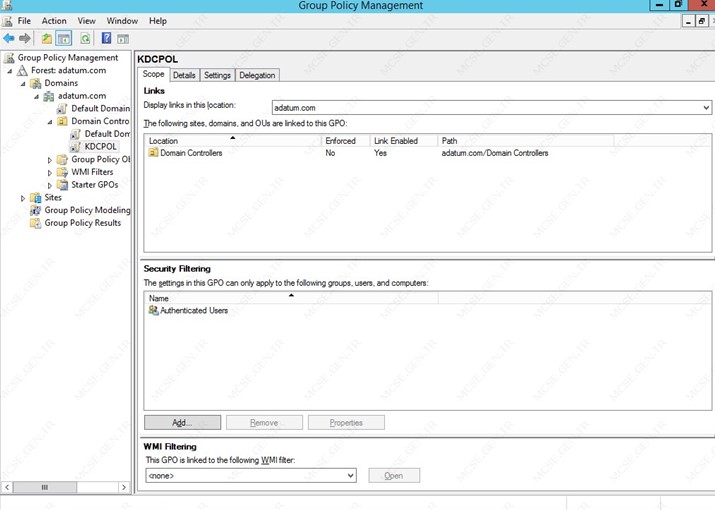

Benim Paylaşımlarım DC üzerinden olacak.Öncelikle Group Policy den Kerberos ayarlarını yapıyorum.Domain Controllers a geliyorum ve yeni bir policy yaratıyorum adı KDCPOL.

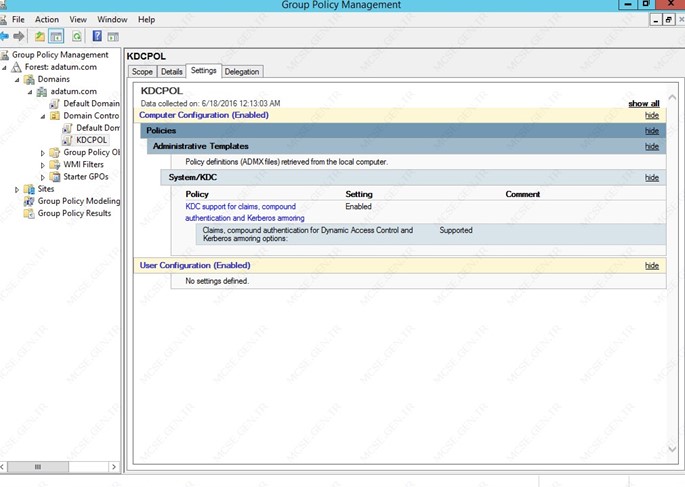

KDCPOL de yaptığım ayarın özeti aşağıdaki gibidir.

“KDC support for claims compound authentication and kerberos armoring” ayarını “Supported” yaptım

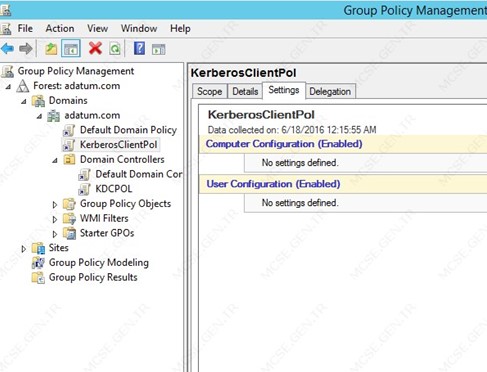

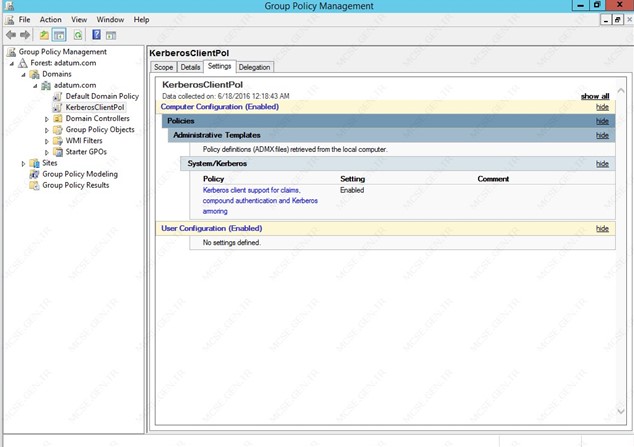

Data sonra Adatum.com un altından Domain seviyesinde KerberosClientPol adlı bir policy yaratıyorum

Burada yaptığım ise Client tarafında da kerberosu açmak

Bu iki ayardan sonra Gpupdate /force komutunu giriyorum.

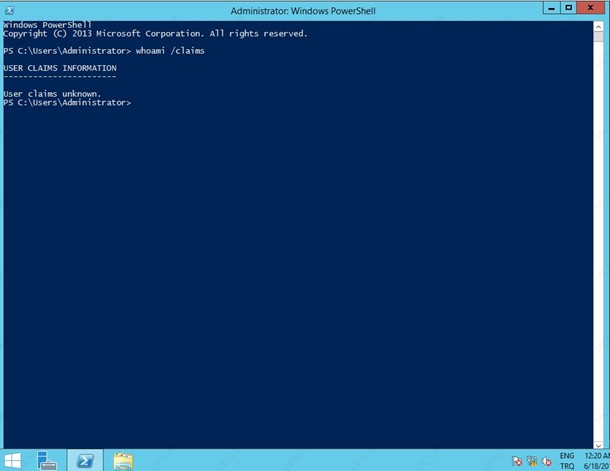

Powershellden whoami /claims komutunu giriyorum ve herhangibir değer vermedi bana.Kullanıcının herhangibir Attribute’ü görünmüyor.

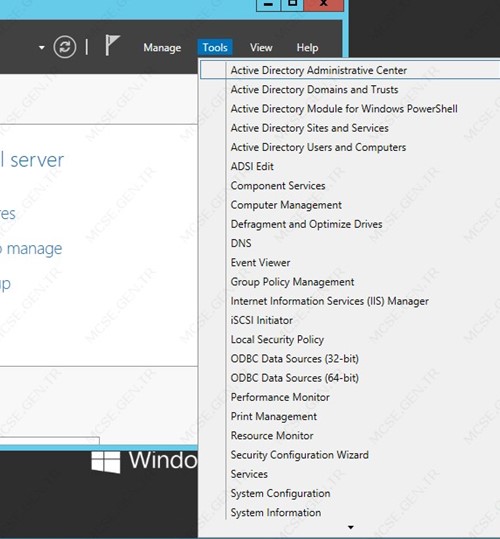

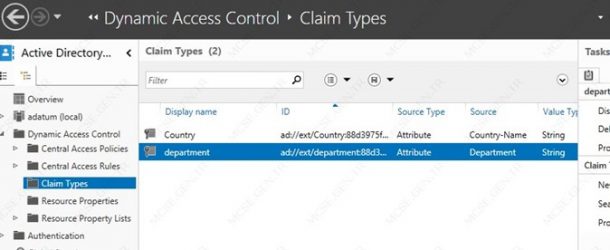

İlk önce Administrative Center’ı açıyorum

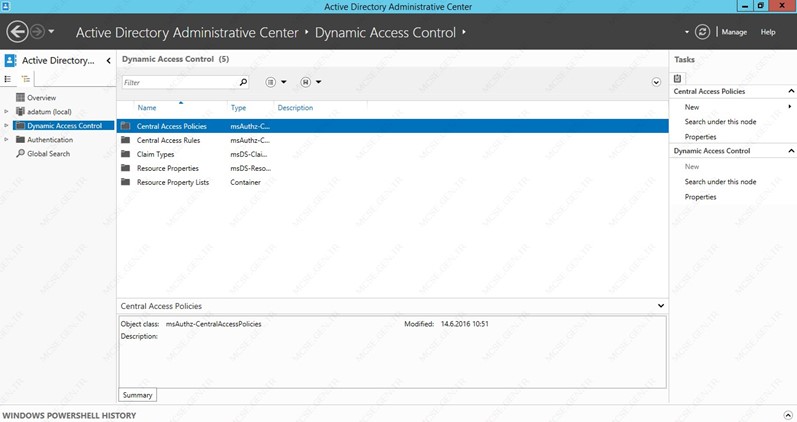

Sol Taraftan Dynamic Access Control’ ü görüyorum ve üstünü tıklıyorum.

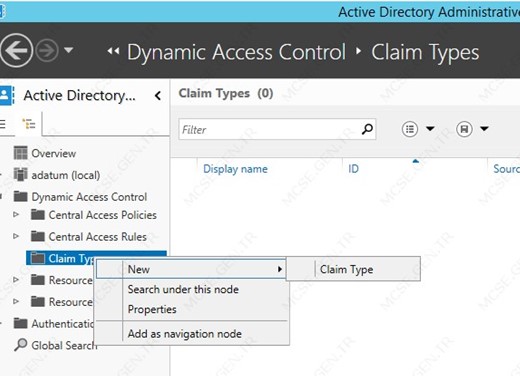

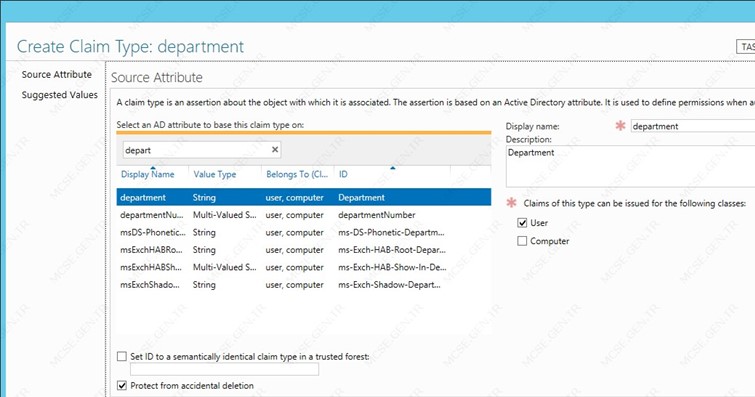

İlk önce Claim Type a geliyorum ve Sağ tuşu tıklayıp New ve Claim Type ı seçiyorum.

Yukarıda Filter kısmından bir Attribute aratıyorum.Ben Department ve Country yi seçeceğim.

Departmenti aratıyorum ve seçiyorum.Görüldüğü gibi sağ tarafta Display name ve description kısmı var.Kısımları değiştirebilirim fakat yapmıyorum.

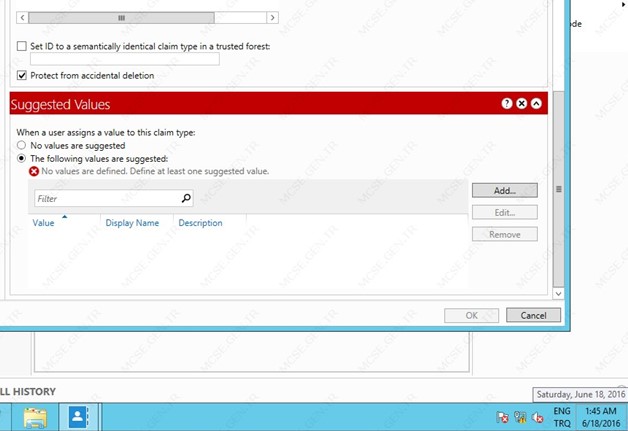

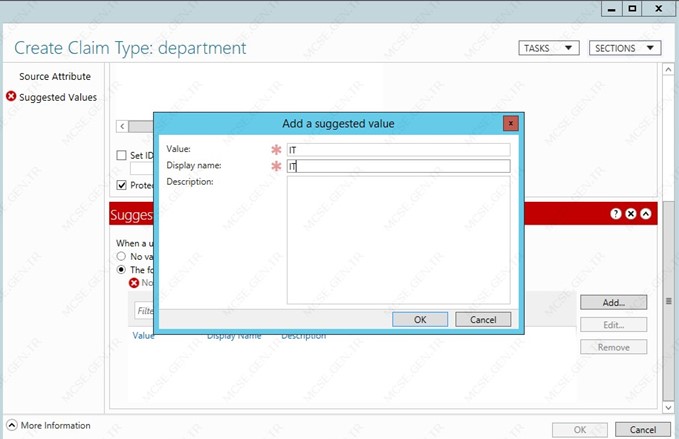

Alt tarafta Suggested Value kısmı var.Oraya departmanları yazacağım.Sağ taraftan Add diyorum

Aynı şekilde Sales ve Engineer departmanlarınıda ekliyorum.

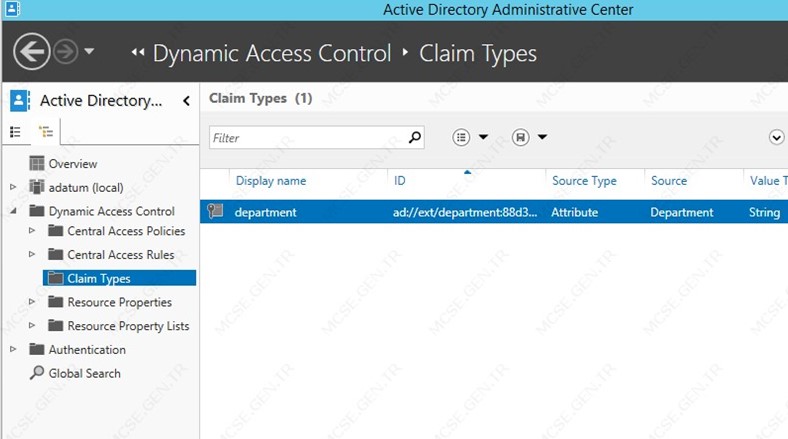

Ok butonuna basıyorum ve department in geldiğini görüyorum.

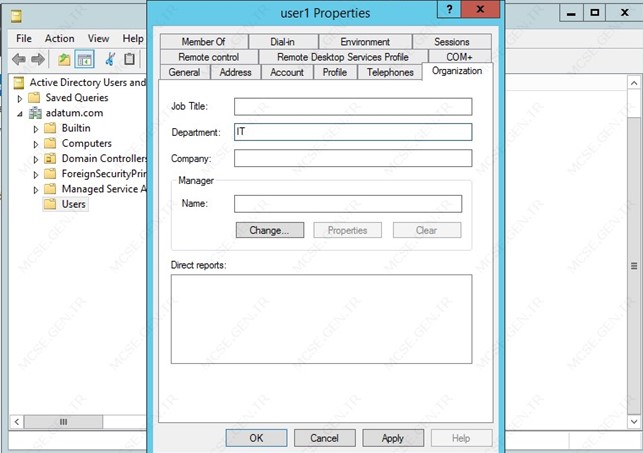

Şimdi Active Directory Computers and Users a geliyorum ve user1 adlı hesabın Department kısmına IT giriyorum

User1 adlı kullanıcıyla Test makinamdan logon oluyorum. Eğer logon durumdaysak, bir defa logoff olup tekrar logon olmamız gerekiyor.

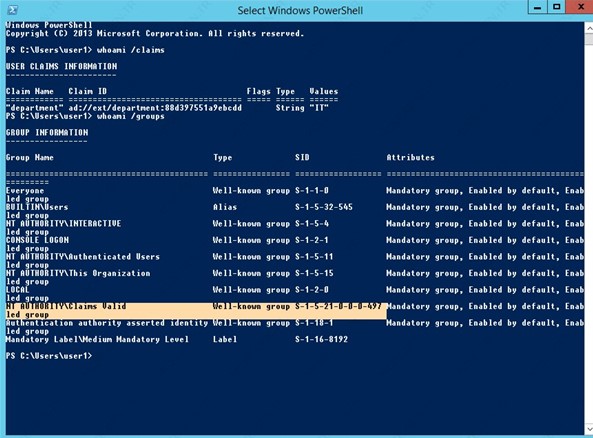

Whoami /claims komutunu girdiğimde

Ağaşıda görüldüğü gibi bir Claim ID geldi ve değeri IT. Bu IT değerini A.D Administrative Center’dan alıyor.Ayrıca User1 in department değerinide IT yapmıştım.

Bir de whoami /groups komutunu veriyorum.

Görüldüğü gibi bir Claims Validated Group ve karşısında bir SID var.Kısaca tanımlarsak, bu değer fileserver olacak makinanın, paylaşıma gelecek olan makinayı authenticate etmesi için kullanılan bir SID dir.

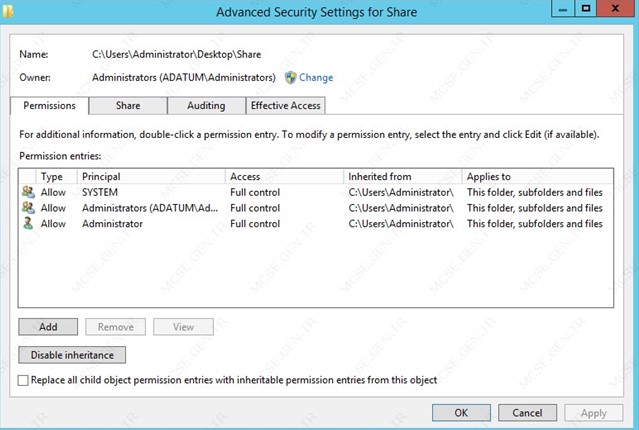

Şimdi Bir dosya paylaştırıyorum DC (File server) dan.Advanced Security sekmesine geliyorum.

User1 i ekliyorum ve full control veriyorum. Ok deyip uyguluyorum.

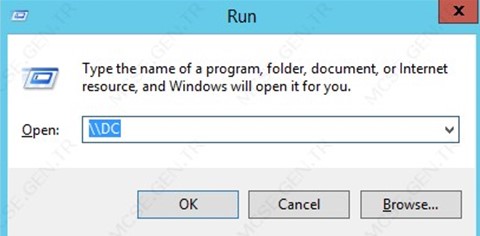

Test Makinama gidiyorum ve user1 kullanıcımla giriş yapıyorum.

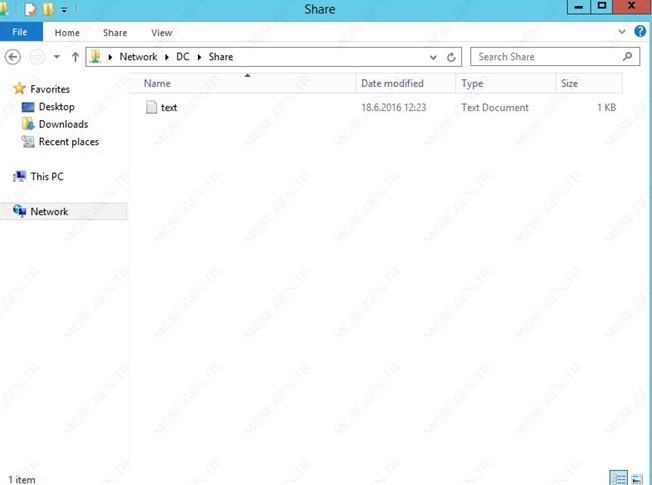

Paylaşıma girmeye çalışıyorum ve giriyorum.

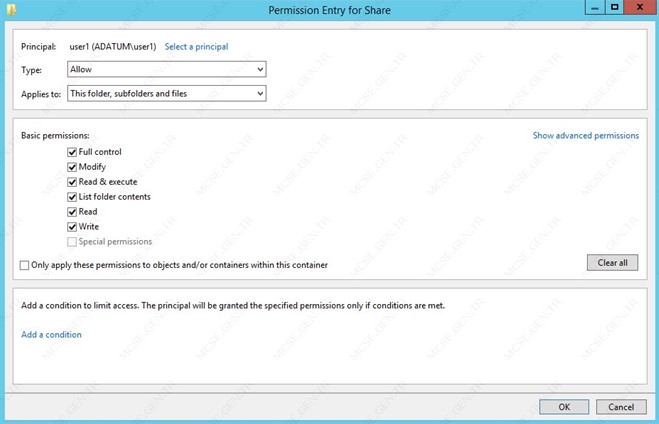

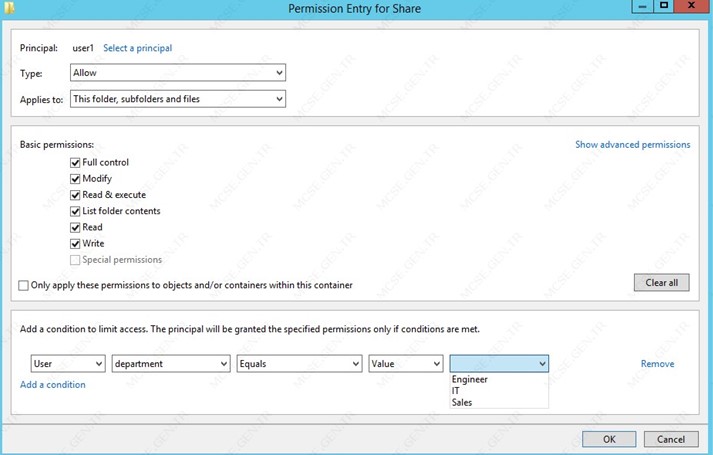

Şuanda herhangibir engelleme yok.Ben Tekrar Advanced security kısmına geliyorum ve Add Condition diyorum ve aşağıdaki gibi bir condition veriyorum.Dikkat ettiyseniz claim type dan verdiğimiz değerler gelmiş durumda

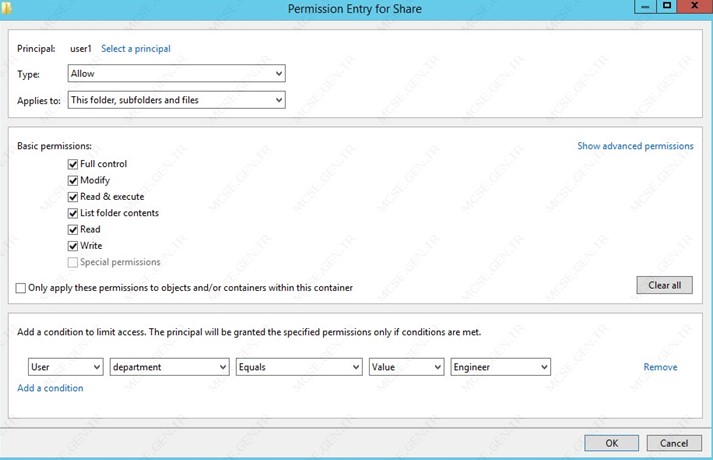

User1 in Department kısmında IT vardı ben ise condition kısmından Engineer ı seçiyorum. Ok ve Apply ı seçip uyguluyorum.

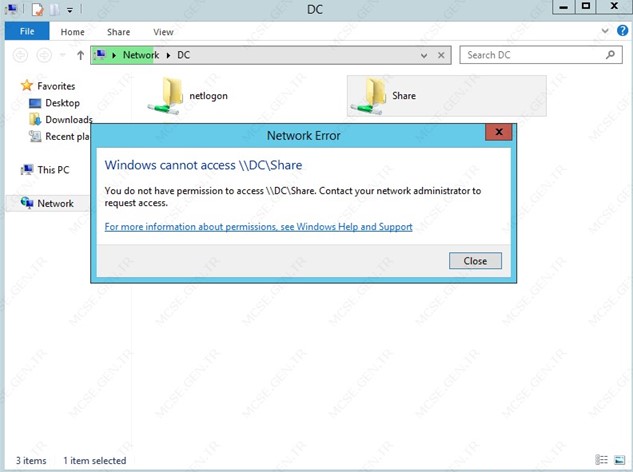

Tekrar Test makinasından User1 ile paylaşıma gitmeye çalışıyorum

Bağlanmadı çünkü Koşul olarak Engineer’ı verdim.User1 in department kısmında ise IT var. Eğer user1 in department kısmında Engineer olsaydı girebilecekti.

Yazımın ilk bölümü burada sona erdi arkadaşlar

İkinci bölümde görüşmek dileğiyle.

Merhaba Mehmet Bey,

Son derece sade ve açıklayıcı olmuş. Sanal ortamda testini yaptım ve sorunsuz çalıştı. Çok teşekkür ederim.