Dosya Şifreleme Sistemi (Encrypting File System-EFS) NTFS 5.0’a özel bir yenilik.

EFS için Microsoft’un önerdiği Türkçe Karşılık “Şifreleme Dosya Sistemi” ama bu karşılık olağanüstü çirkin ve yetersiz.

Bu yüzden ben Dosya Şifreleme Sistemi terimini kullanıyorum.

Bu özellik sayesinde NTFS dosya sistemindeki dosyalarımızı şifreleyerek koruyabiliyoruz.

“NTFS izinleri varken şifrelemeye ne gerek var?” diyebilirsiniz.

Eğer bilgisayarımız çalınır ya da kaybolursa ve içindeki verileri kötü niyetli kişiler okumak isterse NTFS izinleri çok işe yaramaz.

Kötü niyetli kişi NTFS’deki dosyaların mülkiyetini üzerine alır, kendisine izin verir ve dosyanın içeriğine ulaşır.

Biz böyle bir durumda bile dosyaların içeriğine erişilmesin istiyorsak EFS’i kullanmalıyız.

Bu tür durumlar çok da olmaz diye düşünebilirsiniz ama son 3-4 yılda basında birçok haber çıktı: “CIA uzmanının laptop’ı havalanında kayboldu.”, “NASA uzmanının notebook’u çalındı” vb.

Bu kadar önemli yerlerde çalışmıyor olabiliriz ama en azından şirketimizin ticari sırlarını içeren bilgisayar çalınsa bile bilgilere erişilmesin isteyebiliriz.

EFS’e geçmeden önce genel olarak şifrelemeyi anlatalım.

Şifreleme ve Deşifreleme

Şifreleme (encrypting), bir bilginin belli bir kurala bozulması demektir.

Bilerek bozulmuş bilgi yetkisiz kişiler tarafından ele geçirilebilir ama içeriği anlaşılamaz.

Bu içeriğe yalnızca kuralı bilen taraflar erişebilir.

Şifreleme kuralına anahtar (key) denir. Mantıklı bir adlandırma.

Yalnızca elinizde anahtar varsa şifreliyi bilgiyi açabilirsiniz.

Peki, bilgi normalde nasıl saklanır ve nasıl bozulur, sonra nasıl asıl bilgiye ulaşılır?

Bunu görmek için önce bir alıştırma yapalım.

Bir komut satırı açın.

Klavyenizin alt satırında iki adet “Alt” ibareli tuş bulunur.

Bu tuşlardan soldakine basın ve basılı tutun.

Bu tuş basılı iken klavyenin sağ tarafındaki sayısal klavyeden sırasıyla 6 ve 5 rakamlarına basın, ellerinizi kaldırın.

Ne gördünüz? “A” harfi değil mi? Peki bu nasıl oldu?

Bizim bildiğimiz harfler, rakamlar (kısaca bunlara karakter diyoruz) bilgisayarda bizim bildiğimiz gibi saklanmaz.

Onlar hep 0 ve 1 rakamlarının belli kombinasyonları şeklinde saklanır.

Hangi kombinasyonun hangi karaktere karşılık geldiği çeşitli standartlar ile düzenlenmiştir.

Kişisel bilgisayarlarda kullanılan standart ASCII’dir (American Standard Code for Information Interchange).

Bazı harf karakterlerinin ASCII kodu aşağıdaki gibidir:

Harf İkili Sayı Düzenindeki Değeri Onluk Sayı Düzenindeki Değeri

A 0100 0001 65

B 0100 0010 66

C 0100 0011 67

Gördüğünüz gibi A harfi aslında 0100 0001 kombinasyonu ile gösteriliyor.

Okuması kolay olsun diye biz bunu onluk sayı düzeninde ifade ediyoruz (onluk düzendeki 65 sayısı, ikilik düzendeki 0100 0001’e karşılık geliyor).

Genelde ASCII kodu denildiğinde onluk sayı düzenindeki karşılığı söylenir (ama gerçekte hep ikili sayı sisteminin kullanıldığını unutmayın).

Not: Büyük harflerin ASCII koduna 32 eklendiğinde onların küçük halini elde ederiz. Örneğin, 65+32=97 küçük a harfinin ASCII kodudur.

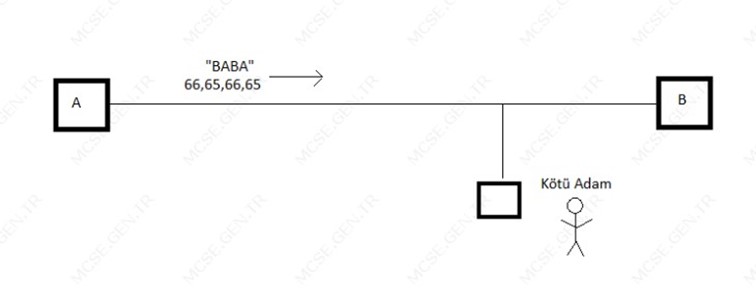

Şimdi ağımızdaki bir makinenin bir başka makineye “BABA” kelimesini göndereceğini varsayalım.

Şekil 1: Örnek bir iletişim

Şekilde A makinesi B makinesine bu bilgiyi gönderiyor.

Eğer kötü niyetli bir kişi o anda hattı dinliyorsa A makinesinden giden veriyi kapıp anlayabilecektir.

Bu bilginin üçüncü bir kişi tarafından anlaşılmaması için şifrelenmesi gerekir. Bunu nasıl yapalım?

Şifreleme Yöntemleri

Günümüzde şifreleme için iki yöntem kullanılıyor:

1) Preshared key (Önceden Paylaşılan Anahtar) yöntemi

2) Public Key Infrastructure (Açık Anahtar Altyapısı) yöntemi

Bu yöntemlerde geçen “key” (anahtar) sözcüğü şifreleme kuralı anlamına gelmektedir.

Preshared Key Yöntemi

Bu yöntemde bilgiyi bozmak için bir kural oluşturulur ve bu kural taraflara bir şekilde gönderilir.

Gönderilecek bilgiyi bozmak için bir kural, yani bir anahtar uyduralım.

Kuralımız şöyle olsun: Gidecek olan bilgideki her bir karakterin ASCII kodunu 5 ile çarpıp 5 ekleyelim.

Bu durumda artık A makinesinden B makinesine 66 65 66 65 kodları değil 335 330 335 330 kodları gidecektir.

Bu da BABA kelimesi yerine OJOJ gibi anlamsız bir kelimenin gönderilmesi demektir.

Hattı dinleyen üçüncü bir kişi gönderilen verinin BABA olduğunu anlayamaz.

Preshared key yönteminin bazı dezavantajları bulunmaktadır:

Birincisi kolay kolay anlaşılmayacak bir anahtarın üretilmesidir.

Yukarıdaki gibi basit bir anahtar ortalama zekaya sahip birisi tarafından en çok yarım saat içinde çözülebilir.

Bize daha karmaşık, çözülmesi zor anahtarlar gerekiyor.

İkincisi bu anahtarın sık sık değiştirilmesi gerekir. Çünkü bir anahtar ne kadar karmaşık olursa olsun muhakkak çözülür.

Üçüncüsü, periyodik olarak değiştirilen ve karmaşık şekilde üretilen anahtarın taraflara güvenli bir şekilde ulaştırılması gerekir.

Belki de en zoru bu üçüncüsüdür: Anahtar, taraflara nasıl ulaştırılacak?

Telefonla mı? Telefonu dinlemek kolaydır.

Mektupla mı? Mektup karşı tarafa ulaşmadan önce açılabilir.

Sözel olarak mı? Bu da dinlenebilir.

Neyse ki bizden çok daha akıllı ve üretken bir takım adamlar preshared key yönteminin dezavantajlarını gideren bir yöntem geliştirmişlerdir.

Bu yöntemin adı Public Key Infrastructure (Açık Anahtar Altyapısı) şeklindedir.

Public Key Infrastucture (PKI) Yöntemi

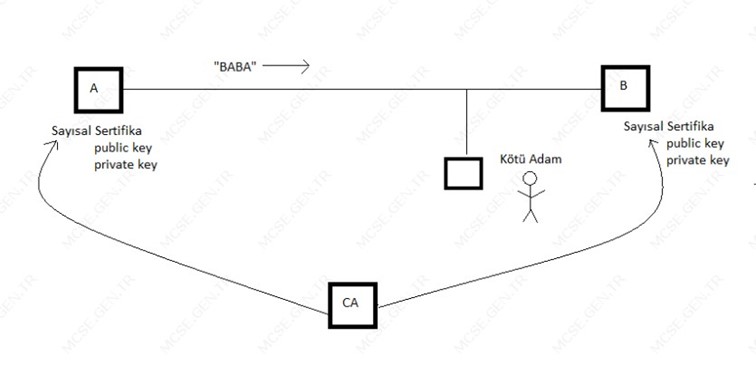

PKI’da taraflara (örneğin, A ve B Makinelerine) sayısal sertifika (digital certificate) verilir. Her sayısal sertifika iki adet anahtardan oluşur: Bir adet public key (açık anahtar) ve bir adet de private key (özel, şahsi anahtar). Sayısal sertifikalar bir sertifika makamı (Certificate Authority-CA) tarafından verilir.

Şekil 2: PKI yöntemi

Açık ve özel anahtarlar ayrı ayrıdır ama matematiksel olarak birbirleriyle ilişkilidir.

A’nın açık ve özel anahtarları B’nin açık ve özel anahtarlarından farklıdır.

Açık anahtarlar herkes tarafından bilinebilir.

A makinesi ya da B makinesi kendisine sorulduğunda açık anahtarını sorana bildirir, bunda bir sakınca yoktur.

Ama özel anahtarlar, adı üzerinde, özeldir.

Bu anahtarlar sertifika makamından gelince hep o makinede kalır, başka bir kişiye ya da makineye asla verilmez.

PKI yönteminde, özel anahtar şifreli bilgiyi açmada, yani, deşifrelemede kullanılır.

Açık ve özel anahtarlar şifrelemede şu şekilde kullanılır:

A makinesi B makinesine göndereceği bilgiyi B’nin açık anahtarı ile şifreleyerek ona gönderir. B makinesi kendisine gelen şifreli bilgiyi kendi özel anahtarıyla açarak okur. Kötü niyetli bir kişi hattı dinlerse göreceği tek şey B’nin açık anahtarı ile kriptolanmış veridir. Elinde B’nin özel anahtarı olmadığı için şifreyi çözüp içeriğe erişemez.

Tekrarlarsak; bilgiler açık anahtarlarla şifrelenir (encrypt), özel anahtarlarla çözülür (decrypt).

EFS’de şifreleme yöntemi olarak PKI kullanılır.

PKI kullanılıyorsa bize bir sertifika makamı gerekir.

EFS’de sertifika makamı olarak Windows’un kendisi kullanılır.

Başlangıçta kullanıcının hiç sayısal sertifikası yoktur.

Bir kullanıcı bir dosyayı şifrelediğinde ona dosya şifreleme amaçlı bir sayısal sertifika üretilir.

Sertifikalar

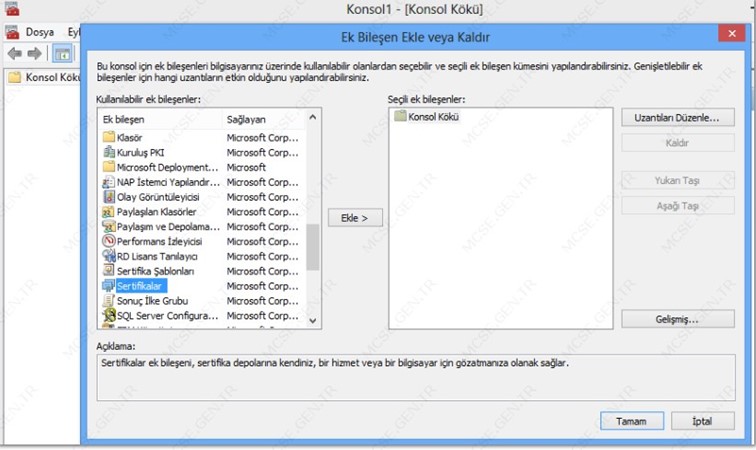

Kullanıcının sahip olduğu sayısal sertifikaları görmek için hazır bir konsol yoktur.

Mmc (Microsoft Management Console) komutunu kullanarak boş bir yönetim konsolu açmalı bu ve konsola “Sertifikalar” (Certificates) adlı yönetim öğesini (snap-in) eklemeliyiz.

Konsolda Dosya menüsünden “Ek Bileşen Ekle veya Kaldır” (Add/Remove Snap-in) şıkkı ile öğe ekleyebiliyoruz.

Bu şıkkı seçtiğimizde, ekleyebileceğimiz yönetim öğelerinin bir listesi karşımıza çıkacak.

Şekil 3: Boş yönetim konsoluna yönetim öğesi ekleme

“Kullanılabilir ek bileşenler” (Available snap-ins) listesinden “Sertifikalar”ı seçip Ekle düğmesi ile onu sağdaki “Seçili ek bileşenler” listesine atıyoruz.

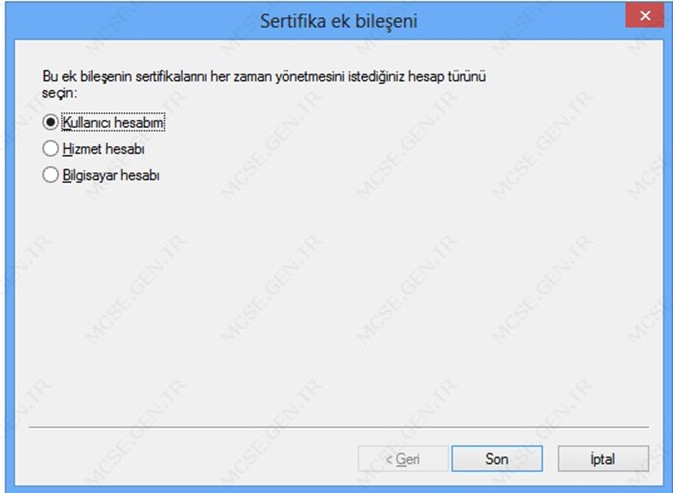

Bunu yaptığımızda, eğer kullanıcı yönetici ise hangi sertifikaları görüp yönetmek istediğimizi soran bir pencere ile karşılaşırız.

Şekil 4: Yönetilecek sertifika türünün belirtilmesi

Şekilde görüldüğü gibi sayısal sertifikalar kullanıcılara, makinelere ya da Web hizmeti, SMTP hizmeti gibi hizmetlere verilebilir.

EFS, kullanıcı temelli bir işlem olduğu için bu ekranda “Kullanıcı hesabım” (Benim kullanıcı hesabıma ilişkin sertifikalar) şıkkını seçiyorum.

Eğer bu işlemi yapan kullanıcı yönetici değilse, onun makine ve makinedeki hizmetleri yönetme yetkisi olmadığı için bu ekranla karşılaşılmaz, kullanıcı sertifikalarının yönetileceği varsayılır.

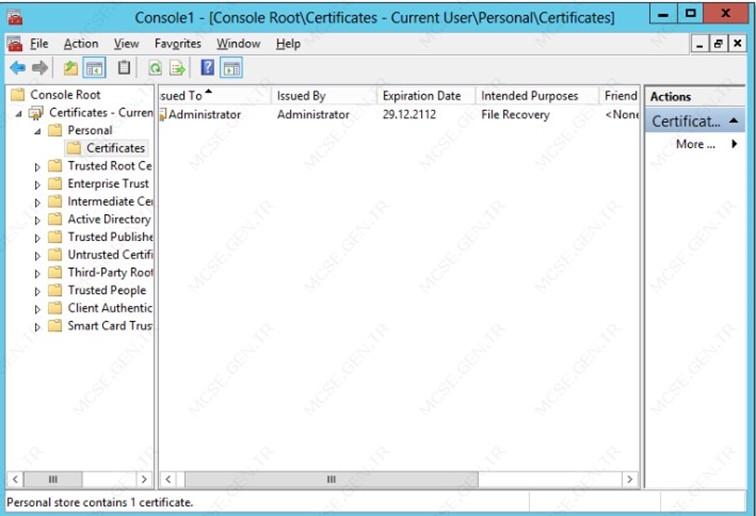

Öğe ekleme işlemi bittikten sonra konsolda, Sertifikalar-Geçerli Kullanıcı düğümünün altında, Kişisel’in altına bakıyoruz.

Eğer kullanıcının sertifikaları varsa burada görünmelidir.

Başlangıçta kullanıcının bir sertifikası yoktur.

Bu yüzden Kişisel kısmında bir şey göremeyiz.

Şimdi örnek kullanıcımız Jale bir klasörü şifrelesin.

Klasör şifrelendiğinde içinde yaratılan dosyalar bu özelliği devralıp şifrelenmiş olacaklardır.

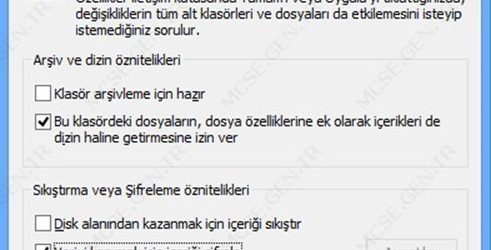

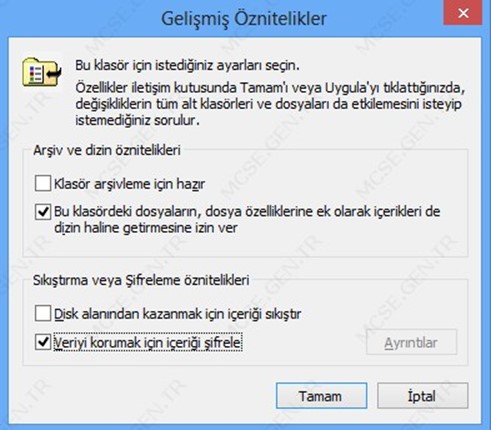

Klasör ya da dosyaların şifrelenmesi onların üzerinde, Öznitelikler kısmında, Gelişmiş düğmesine basılarak geçilen Gelişmiş Öznitelikler başlıklı pencerede yapılır.

Şekil 5: Dosya ya da klasörün şifrelenmesi

Bu pencerede “Veriyi korumak için içeriği şifrele” (Encrypt contents to secure data) kutusunu işaretliyoruz.

Şifrelenen dosya ve klasörler yeşil renkte gösterilir.

Eğer içinde dosya ve klasörler bulunan bir klasörü bu şekilde şifrelemek istersek Tamam düğmesine basıp çıkarken karşımıza iki seçenek içeren bir pencere çıkar. Bu seçenekler şu şekildedir:

“Değişiklikleri yalnızca bu klasöre uygula” (Apply changes to this folder only) ve “Değişiklikleri bu klasöre, alt klasörlere ve dosyalara uygula” (Apply changes to this folder, subfolder and files).

Birinci şıkkı seçersek yalnızca bundan sonra bu klasöre yerleştirilen dosyalar şifrelenir; önceden yaratılmış olanlar şifrelenmez.

İkinci şıkkı seçersek var olan dosyalar, yeni eklenen dosyalar ve alt klasörlerdeki dosyalar şifrelenir.

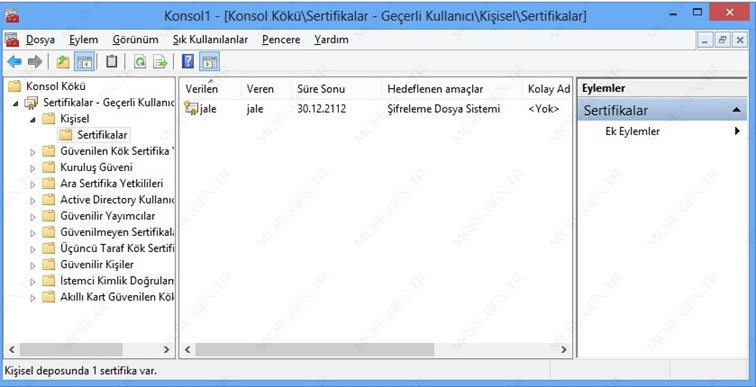

Bunu yaptıktan sonra mmc konsolunda Kişisel’in altında Sertifikalar başlıklı yeni bir düğüm oluşur.

Bu düğümde de kullanıcı için EFS amaçlı olarak yaratılan sertifika görülür.

Şekil 6: Kullanıcı için oluşturulan EFS sertifikasının görünümü

Şekilde sertifikanın geçerlilik süresinin 100 yıl olduğu, kullanım amacının (Intended Purpose) Dosya Şifreleme Sistemi olduğu görülüyor.

Şifreli Dosyalara Erişim

Şifreli dosyalara şu kullanıcılar erişir:

1) Şifreyelen kullanıcının kendisi

2) Şifreleyen kullanıcının izin verdiği kullanıcılar

3) Dosya Kurtarma Aracısı (File Recovery Agent-FRA) ya da Veri Kurtarma Aracısı (Data Recovery Agent) olarak belirlenmiş kullanıcı

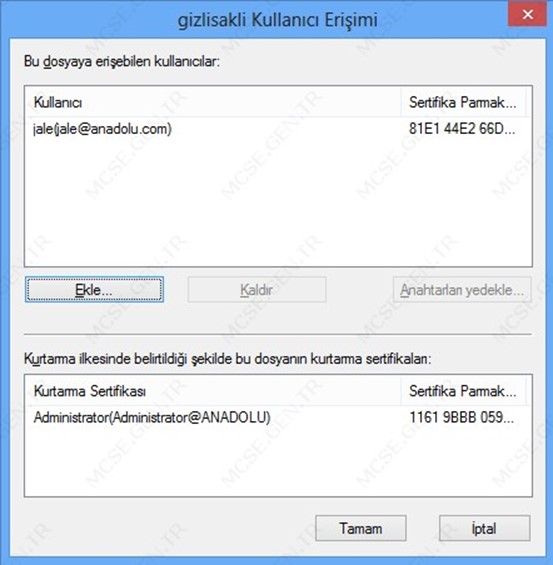

Şifreli dosyaya erişebilecek kullanıcılar, “Veriyi korumak için içeriği şifrele” kutusunun yanındaki “Ayrıntılar” düğmesine basılarak görülebilir.

(Ayrıntılar düğmesi klasörler üzerinde etkin değildir, yalnızca dosyalar üzerinde etkindir.)

Şekil 7: Şifreli dosyaya erişebilecek kullanıcıların görüntülenmesi

Kullanıcı isterse, “Bu dosyaya erişebilen kullanıcılar” (Users who can access this file) listesine diğer kullanıcıları ekleyebilir.

Not: Kullanıcının bir başka kullanıcıyı bu listeye ekleyebilmesi için, diğer kullanıcının da bu makinede bir dosya şifreleyip sertifika sahibi olması gerekir. Makinede sertifikası bulunmayan kullanıcılar bu listeye eklenemiyor.

Yine şekilde, “Kurtarma ilkesinde belirtildiği şekilde bu dosyanın kurtarma sertifikaları” (Recovery certificates for this file as defined by recovery policy) alanında da Administrator’ı ve onun Dosya Kurtarma Aracısı sertifikasının bilgilerini görüyoruz.

Bu şekildeki listede yer almayan kullanıcılar dosyaya erişemez.

Erişmek istediklerinde “Erişim engellendi” (Access is denied) şeklinde bir ileti alırlar.

Bu iletiye baktığımızda sorunun NTFS izinleri olduğunu düşünebiliriz.

Ama NTFS izinleri yeterli olduğu zamanda bile şifreli dosyaya erişebilecek kullanıcılar listesinde yoksak dosyaya erişemeyiz.

Yani, buradaki engel NTFS izni engeli değil, şifreleme engelidir.

NTFS izinleri yeterli bir kullanıcı başkasının şifrelediği dosyayı silebilir.

Dosyayı silmek içeriğine erişmek demek olmadığı için bu işlem yapılabilir.

Ama aynı kullanıcı bu dosyayı açıp okuyamaz ya da kopyalayamaz (kopyalayabilmek için okuyabilmek gerekir.)

Şifreli dosyaya şifreleyen kullanıcının ve onun izin verdiği kullanıcıların erişebilir olması mantıklı.

Peki, bu Dosya Kurtarma Aracısı ne oluyor?

Dosya Kurtarma Aracısı

Dosya Kurtarma Aracısı (kısaca FRA), dosyayı şifreleyen kullanıcının yokluğunda devreye giriyor.

Eğer bir kullanıcı bazı dosyaları şifreledikten sonra kurumdan ayrılmışsa ve onun kullanıcı hesabı silinmişse şifreli dosyalara FRA kullanıcısı erişebilir ve dosyayı okuyabilir ya da dosyayı şifreli olmaktan çıkarabilir.

Not: Bir kullanıcı kurumdan ayrıldığında onun hesabını silmek yerine adını değiştirip yeni bir kullanıcının kullanımına sokmak ya da uzun bir süreyle devre dışı (disabled) bırakmak daha doğru olacaktır. Eğer kullanıcı silinmişse ve ortamda bir FRA yoksa onun şifreli dosyalarına erişmek mümkün olmaz.

Etki alanı ortamında FRA, Administrator kullanıcısıdır (Dikkat: Administrators grubu değil, yalnızca Administrator kullanıcısı). Etki alanı yaratılırken Administrator kullanıcısı için bir FRA sertifikası oluşturulur. Administrator, bu FRA sertifikası ile etki alanındaki kullanıcıların şifrelediği dosyalara erişebilir.

Not: Etki alanında bulunmayan, bir çalışma grubunda bilgisayarlarda FRA yoktur. Bu yüzden çalışma grubunda bulunan bilgisayarlarda şifreleme konusunda çok daha dikkatli olmak gerekir.

Administrator FRA’dır ama etki alanındaki herhangi bir makineye oturum açıp oradaki dosyaların şifresini hemen açamaz.

Bunu yapabilmesi için yanında FRA sertifikasının olması gerekir. (Aynen sürücü ehliyeti gibi: Sizin ehliyete sahip olmanız yetmez, araba sürmek için ehliyeti yanınızda taşımanız da gerekir.)

FRA Sertifikasının Kullanımı

Administrator’ın FRA sertifikası etki alanında ilk yaratılan DC’de durur (bu yüzden ilk DC’yi yok etmeden önce bu sertifikayı kopyalamak gerekir).

Eğer Administrator’ın bir bilgisayardaki şifreli dosyaları açması isteniyorsa iki şeyden birisi yapılabilir:

1) Administrator’ın ilk DC’de duran FRA sertifikası bir dosyaya verilir (export) ve bu dosya ilgili makineye götürülür. Administrator o makinede oturum açar ve dosyadaki sertifikayı alır (import). Sonra, artık o makinede FRA sertifikasına sahip olduğu için şifreli dosyalara erişebilir, isterse şifresini açabilir.

2) Makinedeki şifreli dosya ya da dosyalar yedeklenir, ilk DC’ye bu yedekler götürülüp açılır. Administrator ilk DC’de zaten FRA sertifikasına sahip olduğu için şifreli dosyalara doğrudan erişir.

Biz ilk yöntemi kullanalım.

Önce Administrator olarak ilk DC’ye oturum açalım ve “Certificates” öğesini içeren bir yönetim konsolu oluşturalım.

Bu konsolda Administrator’ın “File Recovery” (Dosya Kurtarma) amaçlı bir sertifikasının bulunduğu görülür.

Şekil 8: Administrator’ın FRA sertifikası

Bu pencerede FRA sertifikasına sağ tıklayıp All Tasks menüsünden Export şıkkını seçerek sertifikayı bir dosyaya verebiliriz.

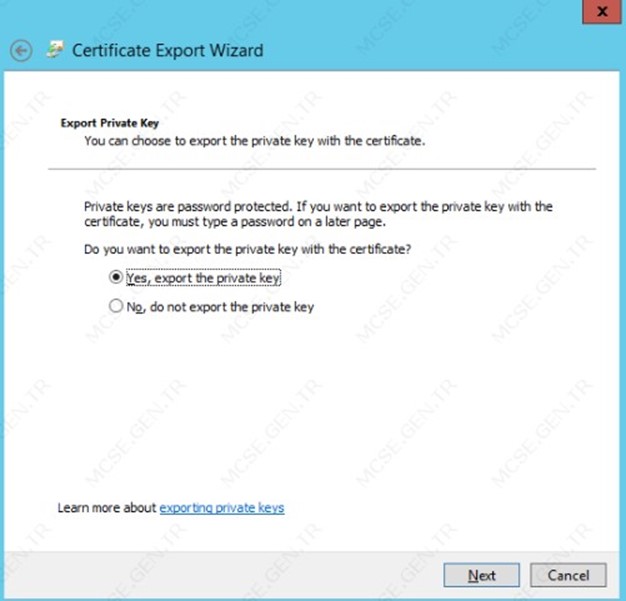

Bu şıkkı seçtiğimizde bir sihirbaz başlar. Sihirbazın Welcome (Hoşgeldiniz) penceresini geçince özel (private) anahtarın da verilip verilmeyeceği sorulur.

Şekil 9: Sertifikanın özel anahtarının da verilip verilmeyeceğinin sorulduğu pencere

Biz soruya “Yes, export the private key” (Evet, özel anahtarı da dosyaya ver) şeklinde yanıt verip devam ediyoruz.

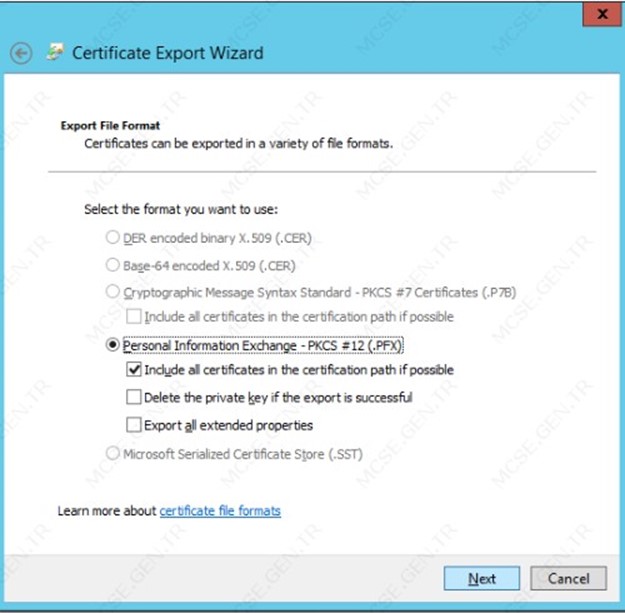

Sonraki pencerede dosya biçimini belirtiyoruz.

Şekil 10: FRA sertifikası için dosya biçimi

Varsayılan seçimi kabul edip devam ediyoruz.

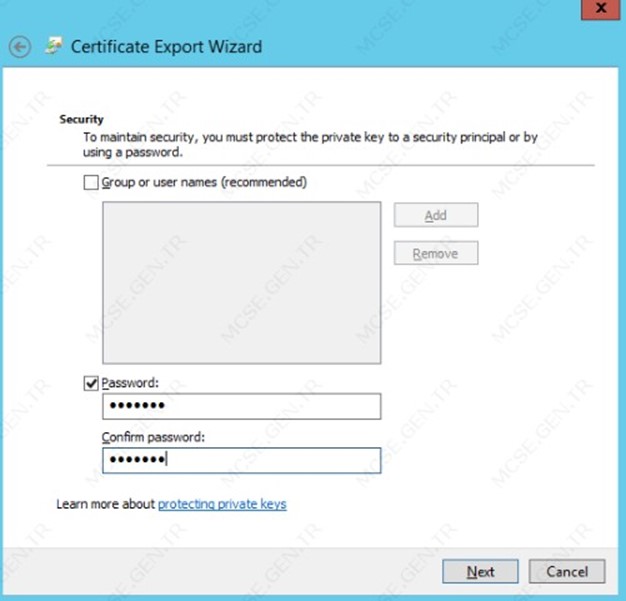

Sonraki pencerede, sertifikayı korumak için erişebilecek kişileri ve/veya bir parola belirliyoruz.

Şekil 11: Sertifikaya erişimin denetlenmesi

Biz yalnızca parola şıkkını kullanıp bir parola belirliyoruz.

Dosyayı almak (import) istediğimizde bu parola sorulacak bizden.

Parolayı belirledikten sonraysa bir dosya adı belirtiyoruz.

Bunu da yapınca .pfx uzantılı bir sertifika dosyamız olacak.

Bu dosyayı ilgili makineye taşıyacağız (ağ üzerinden ya da flash disk, CD-ROM gibi ortamlarla).

Sonra etki alanının Administrator kullanıcısı ile o makinede oturum açıp dosyadan alma (Import) işlemi ile sertifikayı alacağız (kullanıma hazır hale getireceğiz).

Bu işlem tamamlandığında o makinedeki kullanıcıların şifrelediği dosyalara erişebiliriz.

EFS’de Bizi Bekleyen Tehlikeler

EFS özelliği Windows 2000 ile birlikte geldi; yani 16 yıldır bizimle.

Bu süre içinde sayısız EFS faciası yaşandı. Bu faciaların nasıl gerçekleştiğine bakalım.

-

Durum 1: Bir etki alanında bulunmayan makineler.

Halen çok sayıda iş yerinde bir etki alanı yaratılmış değil. Makineler bir çalışma grubunda yer alıyor. EFS için bunun anlamı bir FRA’nın bulunmaması.

Genel olarak makinelerde iki disk bölümü bulunuyor: İşletim sisteminin yüklü olduğu C: sürücüsü ve veri dosyalarının bulunduğu D: ya da E: sürücüsü.

Makinede bir sorun çıktığı zaman en çok yapılan şey işletim sisteminin yeniden kurulması: C: sürücüsü formatlanıyor, işletim sistemi yeniden C: sürücüsüne kuruluyor. Dosyalar diğer disk bölümünde bulunduğu için yeniden kurulumun onlara zarar vermeyeceği düşünülüyor. Gerçekten diğer disk bölümündeki dosyalara zarar gelmez; onlar orada kalmaya devam eder. Ama o dosyalar arasında şifreli olanlar varsa artık onlara erişilemez. Çünkü o dosyalara erişecek kullanıcılar ve onların sertifikaları yok oldu.

-

Durum 2: Bir etki alanında, Administrator kullanıcısının FRA sertifikasının silinmesi

Bu da rastlanılan bir durum. “Durup dururken FRA sertifikası neden silinir ki?” diye sorabilirsiniz. Bu da gereksiz güvenlik önerilerinden birisi: FRA sertifikası etki alanındaki tüm şifreli dosyaları açabildiği için fazla tehlikeli bulunuyor ve bazı aklı evvel güvenlik uzmanları bu sertifikanın bir dosyaya verilip dosyanın sıkı sıkıya saklanmasını, DC’deki FRA sertifikasının da bu işlemden sonra silinmesini öneriyor. Öneri kendi başına makul görünüyor ama pratik değil. Çünkü sıkı sıkıya saklanması gereken FRA sertifikası dosyası genelde kayboluyor. Bu durum da kendi başına çok sorun değil. Kullanıcılar durdukça onların hesaplarını kullanarak onların şifrelediği dosyalara erişilebilir. Ama bir de kurumdan ayrılan kullanıcılar devre dışı bırakılmak yerine siliniyorsa onun şifrelediği dosyalara artık kimse erişemiyor.

-

Durum 3: Etki alanının yok edilip yeni bir etki alanının yaratılması

Diğer durumları bir şekilde anlayışla karşılamak mümkün de etki alanının yok edilmesini anlamak mümkün değil. Ama bu da rastladığımız bir uygulama ne yazık ki. Özellikle tek DC’li ortamlarda, DC’de sorun yaşanınca DC formatlanıyor ve yeniden DC kuruluşu, etki alanı kuruluşu yapılıyor. Bunu yapınca etki alanı adını eskisi gibi verseniz de, kullanıcıları eskisi gibi yaratsanız da Güvenlik Tanımlayıcıları (Security ID-SID) değiştiği için kullanıcılar eski etki alanındayken şifreledikleri dosyalara erişemiyor.

Bu tehlikeler nedeniyle şifrelemeyi iyice anlayana ve deneyene kadar önemli dosyalar üzerinde şifreleme yapmayın.

Muhakkak öncesinde ve sonrasında yedek alın.

Eğer dosyaları FAT dosya sistemine sahip disklere kopyalarsanız şifresinin açılacağını (FAT sistemi EFS ile şifrelemeyi desteklemez) unutmayın.

Kişisel sertifikalar kişinin profilinde saklandığı için bu profilleri silmeyin.

CIPHER Komutu

Şifreleme işlemi komut satırından cipher.exe komutu ile de yapılabilir.

Komut satırından “cipher /?” komutu ile komutun kullanımına ilişkin bilgi edinilebilir.

Örneğin E:\Logo klasörünü şifrelemek için şu komutu vermelisiniz:

cipher /e e:\logo

Logo klasörü üzerindeki şifrelemeyi kaldırmak için de şu komutu vermelisiniz:

cipher /d e:\logo